Могат да те следят и без да пращат никакви данни, например:

Вече ти имат ИП-то и целият ти хардуер, могат да достъпват техен сайт от твоя компютър към несъществуващ URL, но с различни параметри. Един прост анализ на техния лог файл и ще те профилират като слънце.

Пример имаш АМД процесор AMD Ryzen 3 3300X - след логина Уиндоуса пробва да достъпи microsoft.com/cache/sessionid_152_

естествено такъв URL няма, но веб сървъра им ще пише в лога и вече си документиран- имената са примерни.

ггг-мм-дд чч:мм:сс 123.456.78.91 - invalid path /cache/sessionid_152_

ето вече ти знаят типа процесор и в колко часа си се логнал

така могат да си направят всякакви кодове, за версията на ОС, колко РАМ имаш, в битово кодирани числа може да се предаде какви програми имаш инсталирани и кога ги пускаш, екранна резолюции, колко диск имаш, сериен номер на Уиндоуса, версия на Уиндоуса, Офис, антивирусна и т.н.

Процесора ти няма нужда да се рапортува на всеки логин, другия път ще пратят информация за друг факт за тебе - например, че 5 часа на ден мишката се движи (т.е. кесиш на компа), кога е инсталиран уиндоуса, любим браузър, търсачка, топ 100 сайтове където ходиш, колко/ какви устройства се виждат в локалната ти мрежа, какви SSID-та се детектват наоколо, графика ти на използване на компа и т.н.

И ще научат за теб неща, без да им изпращаш никакви файлове и ще обвържат ИП, мак адрес, уиндоус сериен номер, географска локация, и ще ти го зашият на едно уникално ID и си профилиран от всякъде.

Един прост анализ на лога им с грешки.

Няма нужда да се стига чак до ОС за тези неща - има БИОС

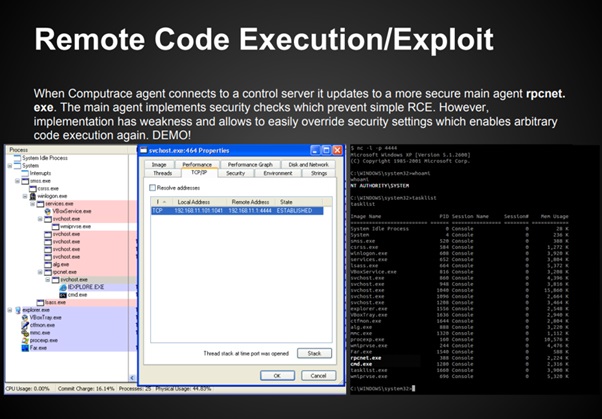

https://security.stackexchange.com/questions/53698/detecting-and-removing-absolute-persistence-technologyпо-преди това нещо се водеше CTES a.k.a. Computrace

всеки който има Дел може да си провери в БИОС ако му е пуснато - нема отърване

https://nsfocusglobal.com/tracking-and-analysis-of-the-lojackcomputrace-incident/има и снимка къде да се гледа в БИОС и там едно студентче разправя че можел да си прави какво то си иска само да набара таквизи компютри

а те Дел не като да не се харчат - и ThnikPad-а и той пада под ножа

Това случайно го набарах преди време когато се чудех един ден каква е тая папка CTES дето не моя да я изтрия, а в по-новия ми Дел се прекръсти (т.е. появи се нова - \Absolute Software в Program Files (x86)) а то било добиря стар

LoJack (от/не.толкова/скоро с версия и за линукс) - язък им на Сони-то че (само те) навремето го отнесоха като набараха техния руткит, сега вече всичко се нормализира и всички корпорации си го слагат официално, па после ходи се обаждай на поддръжката ако намериш некой свестен дето знае как да го махне

Absolute persistence technology amounts to a persistent rootkit pre-installed by many device manufacturers (Acer, Asus, Dell, HP, Lenovo, Samsung, Toshiba, etc) to facilitate LoJack for laptops, and other backdoor services:

The Absolute persistence module is built

to detect when the Computrace and/or Absolute Manage software agents

have been removed,

ensuring they are automatically reinstalled, even if the firmware is flashed, the device is re-imaged, the hard drive is replaced, or if a tablet or smartphone is wiped clean to factory settings. Absolute persistence technology is built into the BIOS or firmware of a device during the manufacturing process.

Also, like other corporate rootkits, it increases the attack surface available on the host PC and thereby

opens the door to additional malware...

П.П. за съжаление не можах да намеря видеото но ето цялата презентация (вече на балдър години)

П.П.П. само за Гогата - ако ти е активиран немой да се плашиш, той твоя е толкоз дърт а и отчислен, никой няма да с обади че да ти го брикнат дистанционно (от Дел де) инак хакерите ако те набарат ... не ми се мисли

и Гога имаш още един билюк съвъри да добавиш в трите.. опта 4те нули - виж тука ..по-към края списъците

https://security.stackexchange.com/questions/53698/detecting-and-removing-absolute-persistence-technology

Автор

Тема: Курвенските пинизи на малките-и-меките (Прочетена 80190 пъти)

Автор

Тема: Курвенските пинизи на малките-и-меките (Прочетена 80190 пъти)